- 책 또는 웹사이트의 내용을 복제하여 다른 곳에 게시하는 것을 금지합니다.

- 책 또는 웹사이트의 내용을 발췌, 요약하여 강의 자료, 발표 자료, 블로그 포스팅 등으로 만드는 것을 금지합니다.

사용자와 그룹을 생성하여 접근제어 및 권한관리를 제공하는 IAM

이재홍 http://www.pyrasis.com 2014.03.24 ~ 2014.06.30

IAM 역할 활용하기

IAM 역할Role은 앞에서 설명한 것처럼 EC2 인스턴스, 다른 AWS 계정, Facebook, Google, Amazon.com 계정 전용으로 AWS 리소스에 대해 접근 권한을 설정할 수 있습니다. 이번에는 EC2 인스턴스 전용으로 IAM 역할을 생성하고, EC2 인스턴스에서 IAM 역할을 사용해보겠습니다.

EC2 인스턴스에서 API로 AWS 리소스에 접근하려면 항상 액세스 키와 시크릿 키를 설정해야만 했습니다. 나중에 Auto Scaling 기능으로 EC2 인스턴스를 자동으로 늘려나갈 때 액세스 키와 시크릿 키를 일일이 설정해주려면 상당히 귀찮습니다. 이런 부분을 따로 자동화하지 않아도 IAM 역할을 사용하면 EC2 인스턴스 생성 즉시 API로 AWS 리소스에 접근할 수 있습니다.

IAM 역할 생성하기

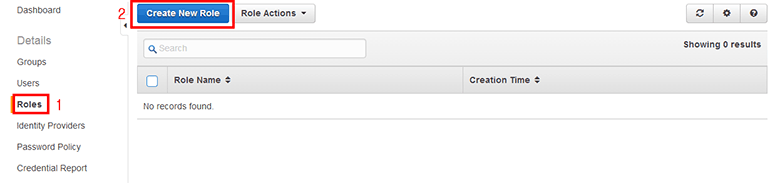

IAM 역할 목록(Details → Roles)에서 위쪽 Create New Role 버튼을 클릭합니다.

그림 16-30 IAM 역할 목록에서 IAM 역할 생성

그림 16-30 IAM 역할 목록에서 IAM 역할 생성

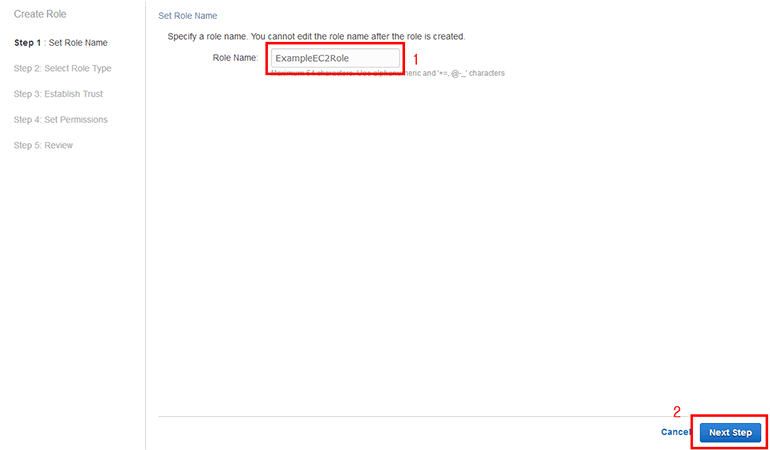

IAM 역할을 생성합니다.

- Role Name: IAM 역할 이름입니다. ExampleEC2Role을 입력합니다.

Next Step 버튼을 클릭합니다.

그림 16-31 IAM 역할 이름 설정

그림 16-31 IAM 역할 이름 설정

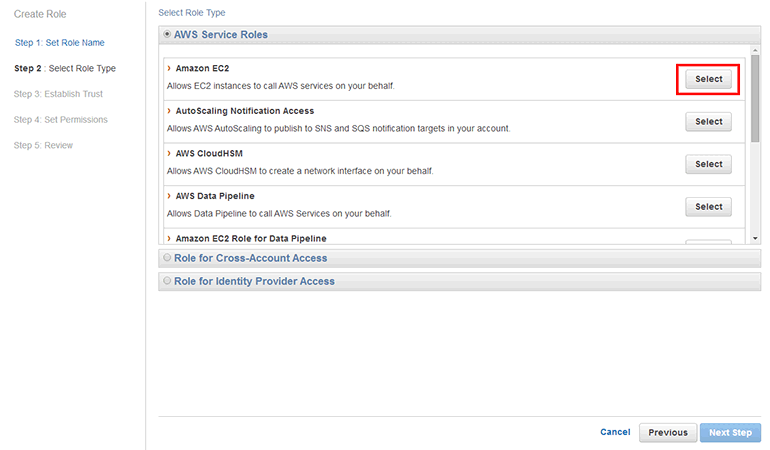

IAM 역할 유형입니다. EC2 인스턴스용 IAM 역할을 생성하기로 했으므로 Amazon EC2의 Select 버튼을 클릭합니다(그림 16-32).

- AWS Service Roles: AWS 리소스 전용 IAM 역할입니다. EC2, CloudHSM, Data Pipeline, Elastic Transcoder, OpsWorks 등을 선택할 수 있습니다.

- Role for Cross-Account Access: 다른 AWS 계정 혹은 다른 AWS 계정에 속한 IAM 사용자를 설정할 수 있습니다.

- Role for Identity Provider Access: Facebook, Google, Amazon.com 계정과 SAML(Security Asserting Markup Language) 프로토콜을 지원하는 Identity Provider를 설정할 수 있습니다.

그림 16-32 IAM 역할 유형 선택

그림 16-32 IAM 역할 유형 선택

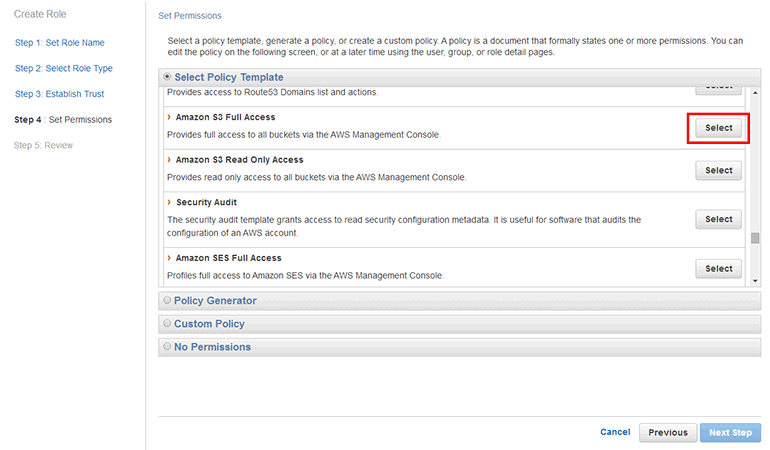

IAM 역할이 S3에만 접근할 수 있도록 설정해보겠습니다. Select Policy Template에는 AWS의 모든 리소스에 대한 접근 권한을 Full Access, Read Only Access, 기타 Access로 구분하여 준비해놓았습니다. 개수가 상당히 많으므로 스크롤을 내려 Amazon S3 Full Access의 Select 버튼을 클릭합니다.

AWS Policy Generator나 직접 정책Custom Policy을 작성하여 설정할 수도 있습니다.

그림 16-33 IAM 역할 권한설정

그림 16-33 IAM 역할 권한설정

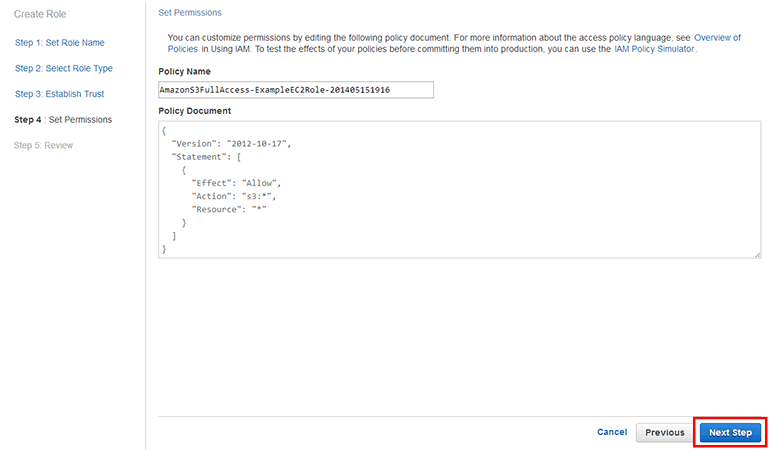

S3에만 접근할 수 있도록 해주는 정책 파일Policy Document이 자동으로 생성됩니다. Next Step 버튼을 클릭합니다.

그림 16-34 IAM 역할 접근권한 정책 확인

그림 16-34 IAM 역할 접근권한 정책 확인

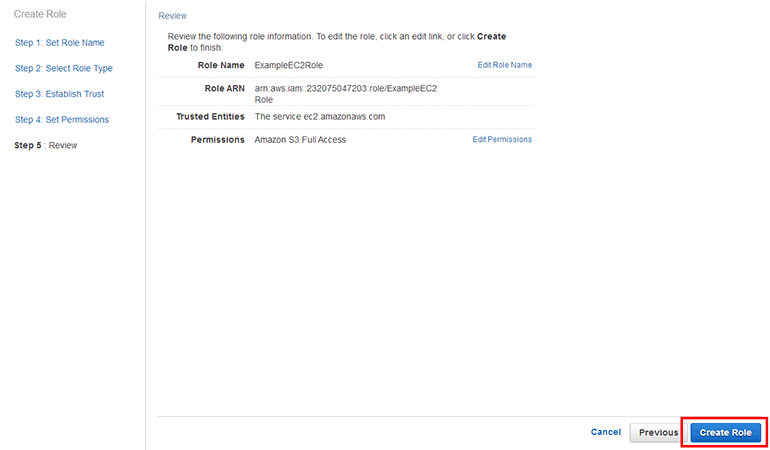

지금까지 설정한 내용에 이상이 없는지 확인합니다. 이상이 없으면 Create Role 버튼을 클릭합니다.

그림 16-35 IAM 역할 설정 확인

그림 16-35 IAM 역할 설정 확인

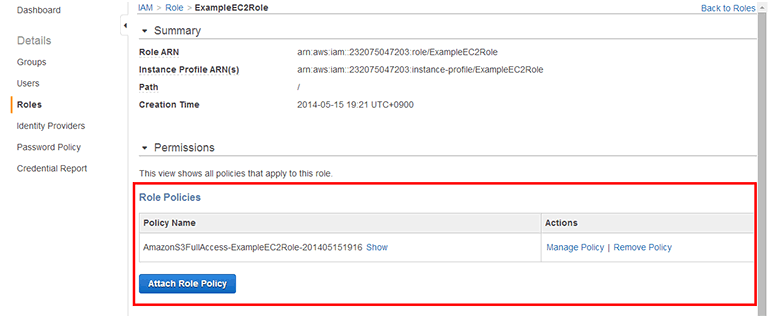

IAM 역할 목록에 IAM 역할(ExampleEC2Role)이 생성되었습니다. IAM 역할(ExampleEC2Role)을 선택한 뒤 세부 내용을 보면 Permissions에 현재 설정된 정책이 표시됩니다. Attach Role Policy 버튼으로 정책을 계속 추가할 수 있습니다.

그림 16-36 IAM 역할 생성 완료

그림 16-36 IAM 역할 생성 완료

저작권 안내

이 웹사이트에 게시된 모든 글의 무단 복제 및 도용을 금지합니다.- 블로그, 게시판 등에 퍼가는 것을 금지합니다.

- 비공개 포스트에 퍼가는 것을 금지합니다.

- 글 내용, 그림을 발췌 및 요약하는 것을 금지합니다.

- 링크 및 SNS 공유는 허용합니다.

Kubernetes

Kubernetes